WannaCry / Computersicherheit: Schutz vor Cyberattacken

Views: 3125

Aktuell scheint der Angriff «WannaCry» weltweit viele Computersysteme lahm zu legen und grosse Kosten zu verursachen. Gegen solche Angriffe kann man sich leicht schützen, indem man ein sicheres Betriebssystem installiert und ein paar Regeln beherzigt. Immer wieder liest man in den Schlagzeilen von grossen Computerattacken. Im folgenden Text gebe ich Tipps, wie man ein Computersystem einigermassen sicher betreiben kann. dabei empfehle ich ein bestimmtes Betriebssystem und gebe erweiterte Infos und Tipps zu diesem System. Die Regeln aber gelten für alle Betriebssysteme. Der Beitrag richtet sich somit an alle Computernutzer.

Sicheres Betriebssystem

Halte Dein System aktuell

Egal ob man Linux, Windows, MacOS X, Android oder iOS nutzt, als erste Grundregel gilt immer: Installiere die aktuellste Version Deines Betriebssystems. Mit Update bezeichnet man die Aktualisierung aller Softwarepakete, inklusive denen des Betriebssystems. Mit Upgrade bezeichnet man die Installation einer neuen Version des Betriebssystems, beispielsweise von Ubuntu 14.04 LTS auf Ubuntu 16.04 LTS, oder von Windows 8 auf Windows 10. Updates solltest Du immer sofort durchführen, am besten täglich automatisiert. Den Upgrade auf eine neue Betriebssystemversion hingegen empfehle ich jeweils erst ein paar Monate nachdem das neue Betriebssystem heraus gekommen ist. Oft werden in den ersten Wochen nach dem Release eines neuen Betriebssystems noch kleinere Fehler korrigiert.

Wähle ein sicheres System

Es gibt sicherere und weniger sichere Betriebssysteme. Am sichersten auf dem PC sind UNIX-Derivate. Ich empfehle daher die Installation von Ubuntu Linux, dieses kostenlose Betriebssystem kombiniert Sicherheit mit einfacher Bedienung, mit der auch Anfänger klar kommen können. Ausserdem kann sämtliche notwendige Software direkt mit den betriebsystemeigenen Werkzeugen installiert, aktualisiert und auch wieder entfernt werden. Bei Ubuntu kannst Du zwischen der aktuellen Version und einer LTS-Version wählen. LTS bedeutet «Long Term Support», das heisst, Du kannst länger dieselbe Version benutzen, ohne ein Upgrade installieren zu müssen. Damit hast Du weniger Aufwand, dafür hast Du nicht immer die aktuellste Software. Eine neue Ubuntu Version erscheint regelmässig zwei Mal pro Jahr, im April und im Oktober. LTS-Versionen erscheinen alle zwei Jahre im April. Die Bezeichnung ist immer zusammengesetzt aus Jahr und Monat, Ubuntu 17.04 ist die Version vom April 2017, darauf folgt 17.10 im Oktober 2017. Ubuntu 16.04 LTS ist die aktuelle LTS-Version vom April 2016, die nächste LTS-Version wird daher Ubuntu 2018.04 LTS sein. Eine normale Ubuntu Version muss man nach spätestens einem Jahr upgraden, eine LTS-Version nach spätestens vier Jahren. Anders als bei Windows verläuft das Upgrade bei Ubuntu problemlos. Für alle Betriebssysteme gibt es im jeweiligen Wikipediartikel eine Tabelle mit den aktuell gültigen Versionen, z.B. für Ubuntu. Rote Versionen werden nicht mehr unterstützt und dürfen aus Sicherheitsgründen nicht mehr verwendet werden. Mit Linux wird nicht nur Dein Betriebssystem aktuell gehalten, sondern auch alle Deine Programme, weil alles von Deinem Distributor (z.B. Ubuntu, openSUSE, Fedora, Debian) aus einem Guss kommt.

Automatische Sicherheitsupdates

Ubuntu bietet die Möglichkeit, wichtige Sicherheitsupdates automatisch zu installieren: Installiere das Paket unattended-upgrades. Installieren kannst Du entweder über das GUI oder manuell in einer Konsole mit dem Befehl: sudo apt-get install unattended-upgrades

Damit werden die wichtigsten Sicherheitsupdates automatisch im Hintergrund ausgeführt. Wenn es darüber hinaus neue Softwareversionen gibt, zeigt Dir das System das aktiv an. Auch da solltest Du so schnell wie möglich die Updates und Upgrades durchführen.

Arbeite nie als Administrator

Moderne Betriebssysteme kennen verschiedene Berechtigungen, namentlich den einfachen Benutzer (User) und den Administrator (root). Für Systemaufgaben wie das Installieren von Software braucht es in der Regel erweiterte Berechtigungen. Daher kann der normale Benutzer seine Berechtigungen auf Administrationsrechte erweitern. Unter Linux im Terminal in der Kommandozeile geschieht dies in der Regel mit dem Kommando sudo oder su. Du solltest nie als Administrator am System arbeiten, sondern nur dann und für die Kommandos, wo es zwingend erforderlich ist, und auch nur dann, wenn Du genau weisst, was Du tust. Wenn am Bildschirm ein Dialog auftaucht, dass Administrationsrechte oder Rootrechte erforderlich sind, dann überlege genau, ob das zutrifft und ob Du verstanden hast worum, bevor Du einfach so Dein Passwort eintippst. Notwendig sind Administrationsrechte beispielsweise wenn Du systemweite Konfigurationen vornimmst, Software, ein Update oder ein Upgrade installierst.

Softwareauswahl

Das Internet ist voll von Progrämmchen, die man sich herunterladen kann. Sei vorsichtig! Nutze nur Software aus vertrauenswürdiger Quelle. Unter Linux ist in der Regel die einzige Software, die Du direkt aus dem Internet herunterladen solltest die Installations-DVD für das Betriebssystem selbst. Alles andre kann dann im Softwarecenter installiert werden. Wenn Du einen speziellen Treiber für eine Hardware benötigst, dann überlege Dir genau, ob Du diesem Hersteller traust und lade diesen nur von der offiziellen Homepage des Herstellers verschlüsselt über https/SSL herunter. In vielen Betriebssystemen, auch Linux, Windows, Mac OSX sind die Softwarepakete signiert. Installiere nicht, wenn die Signatur fehlerhaft ist oder fehlt!

Meide dubiose Shareware und Freeware. Bevorzuge OpenSource Software (i.d.R. alles rund um Linux), denn da ist der Quellcode offen verfügbar, Algorithmen können somit geprüft und allfällige Hintertüren können erkannt werden. Auch das ist ein Grund, Linux gegenüber Windows und Apple zu bevorzugen. Gerade im OpenSource- / GNU- / Linux-Umfeld gibt es bei den meisten Projekten eine grosse Entwicklergemeinde, die gemeinsam zu einem Produkt beitragen. Es gilt, dass viele Augen mehr sehen und gegenseitige Kontrollen das Einschleusen von Schadcode erschweren. Wenn der Quellcode offen zugänglich ist, können Schwachstellen und Hintertüren schneller erkannt und beseitigt werden. Wichtig ist auch, dass ein Programm aktuell gehalten und gepflegt wird. Vermeide daher Software, von der seit Jahren keine neue Version raus gekommen ist, es sei denn, der einzige Grund für fehlende Verbesserungen ist ihre hohe Zuverlässigkeit und Stabilität.

Mache Backups

Konfiguriere automatische und regelmässige Backups auf einen Speicherort ausserhalb Deines Computers. Wenn Du aber immer mit dem Backup verbunden bist, könnte eine Schadsoftware auch Daten in Deinem Backup zerstören. Kopiere daher zusätzlich in regelmässigen Abständen Deine Daten auf einen Datenträger, den Du physikalisch von Deinem Computer trennst. Sichere z.B. wichtige Daten auf CD / DVD / BlueRay oder auf einer externen Festplatte, die Du abhängen kannst. Wenn Du das Backup noch woanders lagerst, z.B. an Deinem Arbeitsplatz oder bei Freunden, dann hast Du es auch noch, wenn Dein Haus abbrennt. Ganz besonders wenn Du es nicht bei Dir lagerst gilt aber: Verschlüssle das Backup, aber vergiss das Passwort nicht!

Im schlimmsten Fall, wenn Deine Daten vernichtet wurden, kannst Du zumindest die letzte noch nicht defekte Version aus Deinem Backup zurück holen. Tipp: Prüfe regelmässig, ob Deine automatischen Backups auch wirklich funktionieren, und ob Du auch wirklich auf Deine Dateien zugreifen kannst. Teste nicht nur das Backup, sondern auch das Restore! Denke daran, dass Du alles verlierst, was seit dem letzten Backup hinzu gekommen ist.

E-Mails

Prüfe Mails

Das Haupteingangstor für Schadsoftware sind E-Mails, ganz besonders auf Windows. Betrüger nutzen viele Tricks, begehen aber meist auch Fehler, an denen man sie erkennen kann. Das wichtigste Grundprinzip bei allen E-Mails lautet: Prüfe sie genau! Ist der Inhalt sinnvoll? Ist der Text fehlerfrei? Stimmen die Bezeichnungen, Namen, Logos? Hast Du so eine Mail erwartet? Kennst Du den Absender? Prüfe den Absender ganz genau! Achtung: Gerade Microsoft Produkte («Outlook») versuchen, den Absender zu verstecken und zeigen Dir nur einen Namen, der sehr leicht gefälscht werden kann. Achtung: Mails werden immer professioneller gefälscht, Fehler sind immer weniger offensichtlich. Im Zweifelsfall, lasse Dir alle Header-Zeilen anzeigen und prüfe auch Angaben, wie FROM: und Received:, ist der Weg plausibel, den die Mail genommen hat, wurde sie über Server der Firma verschickt, die auch als Absender angegeben wurde? Schaue in den Einstellungen Deines Mail-Programms, da kann man einstellen, dass Mails nicht in HTML sondern in (Plain-) Text angezeigt werden. Dann sehen die Mails zwar weniger hübsch aus, aber Betrug ist sehr viel leichter erkennbar, weil man damit nicht nur nicht mehr schön formatieren kann, ein böswilliger Absender kann auch nichts mehr verstecken. Schreibe daher Deine Mails auch immer in (Plain-) Text und nicht in HTML. Optionen, wie «Bilder automatisch aus dem Internet laden» sollte man deaktivieren, respektive Optionen wie «Bilder nicht automatisch laden» aktivieren. Ansonsten kann ein Betrüger damit prüfen, ob Du Die Mail geöffnet hast und weiss somit, dass er an eine gültige Mailadresse verschickt hat, was ihm hilft, Deine Adresse an andere Betrüger zu einem besseren Preis weiter zu verkaufen. Du solltest aus demselben Grund auch den Mailempfang nicht automatisch, sondern gezielt nur manuell bestätigen lassen.

Prüfe Links

Viele betrügerische Mails kommen in der Art: «Bestätigen Sie Ihre Anmeldedaten hier!», wobei der Link bei «hier» auf eine URL zeigt, wie z.B. https://credit-suisse.com.betrug.ru, dabei soll vorgegaukelt werden, dass die URL zur Credit Suisse gehört, dabei gehört sie einem russischen Betrüger (betrug.ru). Aus diesem Grund gilt, dass alle Links ganz genau angeschaut werden sollten. In der Regel solltest Du nicht auf Links in Mails klicken, sondern in diesem Fall z.B. https://credit-suisse.com von Hand eintippen. Vielleicht wirst Du Dich wundern, dass sie dort nichts mehr von «Bestätigen der Anmeldedaten» schreiben, dann ist das kein Fehler, sondern Deine Anmeldedaten sind in Ordnung, und die Mail war eine sogenannte Phishing-Attacke, das heisst, wenn Du denk Link geklickt hättest, wärst Du auf ein gefälschtes Formular gestossen, dass möglicherweise genau so ausgesehen hätte, wie das Anmeldeformular der Credit Suisse. Dann hättest Du dort z.B. Kontonummer, Passwort und SMS-TAN eingegeben, worauf hin die Betrüger Deine Konten leer geräumt hätten.

Es gibt eine Ausnahme, wo es sinnvoll ist, nach einer Prüfung auf den Link zu klicken: Wenn Du Dich irgendwo online anmeldest, dann musst Du manchmal Deine Mailadresse bestätigen. Der Bestätigungslink enthält dann einen Code, mit dem Deine Mail verifiziert wird. In einem solchen Fall weisst Du aber, dass Du eine Mail bekommst, die Anfrage ist daher für Dich nachvollziehbar und nicht unerwartet.

Öffne keine Anhänge

Wenn Dir jemand etwas schreiben will, dann kann er das im Mailtext schreiben. Einen Anhang, den Du erst öffnen musst, braucht es nur sehr selten. Wenn Dir ein Freund gemeinsame Fotos schickt, oder Dein Grafiker eine Druckvorlage, dann weisst Du, dass Du von dieser Person eine Mail mit diesem Anhang bekommst. Dann kannst Du den Anhang in der Regel öffnen. Aber öffne nichts, wenn Dein Kollege ein Spassvogel ist, und laufend dumme Witze herum schickt, darüber könnte sich Schadsoftware verbreiten. Vermeide insbesondere das Öffnen von Anhängen, in denen ausführbarer Code stehen könnte. Das Grösste Risiko ist bei Dateien mit den Endungen exe, zip, rar, doc, docx, xls, xlsx, mdbm accdb, ppt, pptx, das heisst bei Programmen und allen Arten von Microsoft Office Dokumenten. Ausserdem heikel, aber auch bei Viren weniger verbreitet sind OpenOffice / LibreOffice Dokumente, mit Endungen wie ods, odp, odg, odf. Ausführbarer Code in JavaScript kann auch in HTML- und PDF-Dateien, also mit den Endungen htm, html, pdf. Potentiell gefährlich sind auch Multimediadateien (ganz besonders Adobe-Flash), sowie Skriptdateien (ActiveX, Bash, PHP, …) mit Endungen, wie fla, flv, ocx, sh, bin, pl, php, html.

Diese Liste ist bei weitem nicht abschliessend. Darum gilt: Öffne keine Anhänge, ausser Du weisst, warum Dir jemand ein Dokument schickt, das heisst, es ist abgesprochen mit Dir, Du weisst genau, was darin ist, Du vertraust dem Absender und Du hast Die Mail genau geprüft. Im Zweifelsfall suche im Internet nach der Dateiendung und vergewissere Dich, dass diese Dateien sicher sind.

Am sichersten, wenn auch nicht absolut sicher, sind PDF-Dokumente. Auch Fotos in den Formaten PNG oder JPEG sind sicher.

Surfen

Heutzutage gibt es sogar schon Infektionen allein durch das Surfen im Internet, ohne dass Du dabei auf einen speziellen Download klicken musst. Dabei werden Fehler im Browser und Betriebssystem ausgenutzt. Daher ist es wichtig, dass Webbrowser und Betriebssystem auf dem neuesten Stand sind. Ausserdem sind oft genutzte Kombinationen aus Browser und Betriebssystem anfälliger, weil es sich für Gauner lohnt, solche Kombinationen gezielt anzugreifen. Zudem sind nicht alle Browserhersteller gleich sorgfältig und exakt bei der Implementation von Funktionen, manche schlampen auch bei der Behebung von Fehlern. Daher gilt generell: Verwende den Firefox oder Google Chrome / Chromium. Benutze niemals den Microsoft Internetexplorer oder Edge, vermeide aber auch exotische Nischenprodukte.

Überprüfe die Einstellungen in Deinem Browser und wähle sie so sicher wie möglich. Übertrage keine Dateien und Daten, sperre Cookies mindestens für Drittanbieter. Für den Firefox gibt es Add-Ons, welche das Surfen zu Lasten des Komforts sicherer machen. Ich empfehle NoScript und CookieMonster. Mit NoScript wird JavaScript für alle Seiten ausgeschaltet, ausser dort, wo Du es explizit erlaubst. Ausserdem prüft und verhindert das Add-On weitere Attacken. CookieMonster erlaubt Dir pro Domain festzulegen, wer Cookies speichern darf und wer nicht. Dann solltest Du JavaScript und Cookies nur bei vertrauenswürdigen Seiten frei schalten. Du wirst zwar vieles nicht mehr von Anfang an so sehen, wie es die Seitenbetreiber gedacht hatten, aber Du bewegst Dich sehr viel sicherer. Diese Add-Ons sind signiert, weit verbreitet und von Mozilla geprüft, ich kann sie daher mit gutem Gewissen empfehlen.

Selbstverständlich solltest Du nichts einfach starten, was Du aus dem Internet herunterlädst, und schon gar nichts öffnen, was sich «von selbst» runter geladen hat. Bewege Dich auf Seiten, denen Du vertraust und sei gegenüber neuen Seiten und neuen Shops erst mal skeptisch und zurückhaltend. Teste einen neuen Shop erst mal mit einer günstigen Bestellung, bevor Du mehrere tausend Franken an eine dubiose Firma mit Sitz in China schickst. Vertrauen ist wichtig, das muss man langsam aufbauen, ganz besonders auch bei Geschäftsbeziehungen im Internet.

Falls Du Videostreams aus Piratenseiten schauen willst, oder Pornos suchst, oder Glückspiel machen willst, dann nimm dafür mindestens einen anderen Browser, als üblich, konfiguriere diesen noch sicherer und paranoider, als Deinen normalen Browser. Besser noch, installiere die VirtualBox (Ubuntu: sudo apt-get install virtualbox), installiere darin noch ein Betriebssystem und mache Deine Experimente in einer sicheren, abgeschotteten Umgebung.

Auch im Internet kann man gefälschte URLs vorgaukeln. Bei wichtigen Links, wie zu Deiner Bank, Paypal, Ricardo, etc., tippe nicht auf den Link in anderen Webseiten, sondern speichere den Link in Deinen Lesezeichen / Bookmarks, oder tippe ihn immer von Hand ein. Achtung: Manche Betrüger registrieren auch gern falsch getippte URLs, um Dich auf ihre Seiten zu locken und Dir etwas vor zu lügen, z.B. gooogle.com. Grosse Firmen, die Google haben daher mittlerweile Tippfehler selbst registriert und leiten auf die richtige Adresse um: http://gooogle.com.

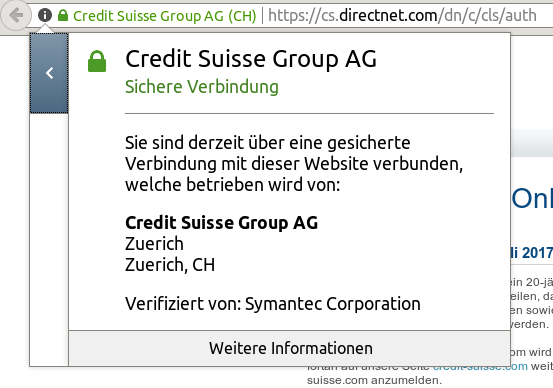

URLs sollten immer mit https:// beginnen. Dann sind sie SSL verschlüsselt. Wenn sie nur mit http:// starten (oder nichts angezeigt wird), dann ist die Verbindung nicht verschlüsselt, jeder kann mitlesen oder sogar Inhalte verfälschen. Bei verschlüsselten Verbindungen siehst Du ein kleines Schlösschen links von der URl (auch auf dieser Webseite). Klicke da drauf, um die Quelle zu prüfen. Da steht dann, wer diese URL wie geprüft hat. Hier zum Beispiel wurde nur die URL geprüft, aber nicht wer dahinter steht. Wenn der Name eine Organisation steht, dann wurde zusätzlich geprüft, dass die URL dieser Organisation gehört. Bei Banken ist sogar eine sogenannte «Extended Validation» notwendig: Nur wenn der Name der Firma in grün neben der URL steht, bist Du auf der richtigen Seite. Solche Prüfungen sind aufwendig und kosten viel Geld, daher werden sie nur selten eingesetzt. Aber dafür ist es sehr schwierig, das zu fälschen. Wenn Du allerdings von einem Firmencomputer aus im Internet surfst und Deinen Computer nicht selbst kontrollierst, dann ist die Wahrscheinlichkeit sogar sehr gross, dass Deine Firma das fälscht, um Dich und Dein Surfverhalten zu überwachen!

Das heisst: Wenn Dein Computer nicht unter Deiner Kontrolle ist (und Du nicht alle Regeln hier befolgst), dann ist gar nichts mehr sicher!

Die Regeln

Hier nochmals zur Übersicht die wichtigsten Regeln:

- Regeln für das Betriebssystem:

- Installiere ein sicheres Betriebssystem.

- Nutze immer die aktuelle Version, wechsle innerhalb eines halben Jahres auf die neueste Version.

- Installiere alle Updates, wenn möglich automatisiert.

- Arbeite immer als einfacher Nutzer, autorisiere den Administrator

rootnur, wenn Du weiss, was Du tust. - Mache regelmässige Backups, sowohl automatische, als auch manuelle auf speziell geschützte Medien.

- Regeln für die Softwareauswahl:

- Bevorzuge OpenSource Software aus sicheren Quellen, das senkt das Risiko einer Hintertür.

- Bevorzuge bekannte, weit verbreitete Softwareprogramme mit gutem Ruf, die aktiv gepflegt werden und hinter denen viele Entwickler stehen.

- Regeln für den Umgang mit E-Mails:

- Lese uns schreibe Deine E-Mails immer im Textformat, schalte die HTML-Ansicht in den Konfigurationen aus.

- Prüfe den Absender.

- Prüfe die Links. Klicke keine Links in Mails (Ausnahmen siehe oben), sondern schreibe die URL von Hand.

- Prüfe den Inhalt und das Erscheinungsbild auf Plausibilität.

- Öffne keine Anhänge, wenn Du nicht genau weist, worum es sich handelt, und wenn Du nicht genau weist, was für ein Dokumenttyp das ist.

- Öffne Anhänge nur, wenn Du diese Mail mit diesem Anhang von dieser Person erwartet hast und die Person vertrauenswürdig ist.

- Sogar PDF-Dokumente können ausführbaren Code enthalten und sind damit potentiell gefährlich, wenn sie aus unbekannter Quelle stammen.

- Regeln für das Surfen im Internet:

- Nutze immer einen aktuellen Webbrowser.

- Verwende den Firefox oder Chrome / Chromium Webbrowser, verwende niemals Microsoft Internetexplorer oder Edge.

- Tippe die URLs selbst von Hand ein, oder speichere Lesezeichen.

- Bevorzuge mit verschlüsselte

https://-Adressen. - Sichere Deinen Browser: Schränke JavaScript und Cookies ein.

- Starte niemals Software aus dem Internet, die nicht aus vertrauenswürdiger Quelle stammt.

- Vermeide dubiose Webseiten, nutze ein abgeschottetes System für Videostreams, Pornos, Glücksspiel.

Beispiele

Komplexes Beispiel

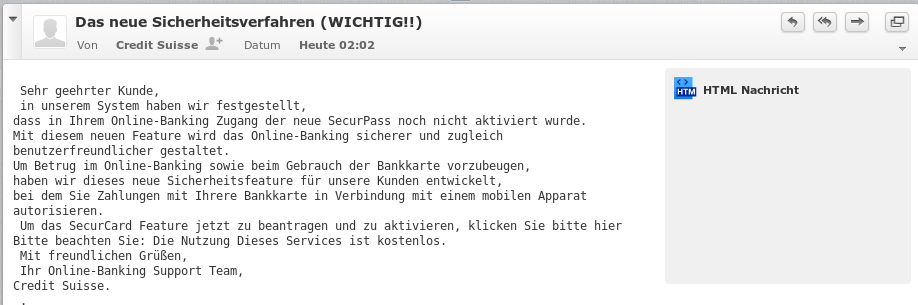

So sieht eine typische Phishing-Mail im im ASCII-Textformat aus, wenn man die HTML-Ansicht für E-Mails ausschaltet:

Bei dieser Mail ist es sehr offensichtlich, dass es sich um eine betrügerische Mail handelt. Das beginnt beim Empfänger: Analysiert man den Header, sieht man, dass die Mail an den Vorstand der Piratenpartei Zürich verteilt wurde, gar nicht an mein Privatmailkonto. Der angezeigte Empfänger bin nicht ich, sondern die «Credit Suisse» Dahinter steckt noeply@credit-suisse.com — es ist vollkommener Unsinn, eine Mail an eine noreply@-Adresse zu schicken, das ist der zweite Hinweis auf Betrug. Das heisst, meine Adresse war nicht im To: sondern im Cc: oder Bcc:. Es zeigt aber auch, dass es problemlos möglich ist, die Absender- und Empfängeradresse korrekt zu fälschen, diese ist daher nicht vertrauenswürdig, ebensowenig wie der ganze Rest im Header. Ausserdem kommt der ursprüngliche Absender von der URL 189-210-83-67.static.axtel.net. Diese gehört eindeutig nicht der Credit-Suisse. Vielmehr sehen so private Internetanbindungen aus. Das heisst, die Mail wurde von einem privaten PC aus verschickt, der von den Betrügern kontrolliert wird, also wahrscheinlich von einem Opfer, das selbst nicht weiss, dass sein Computer missbraucht wird. Die Reply-To-Adresse hingegen ist online.sicherheit@katamail.com, wahrscheinlich eine Mailadresse der Betrüger. Wer also einfach auf die Mail antwortet, der landet nicht etwa bei der Credit-Suisse, sondern direkt bei den Betrügern. Darum prüfe immer die Antwortadresse im Reply-To-Feld.

Auch inhaltlich ist der Betrug offensichtlich, denn derartige E-Mails verschickt keine Bank. Sie werden vielmehr eine Information beim nächsten Login anzeigen oder einen Brief nach Hause schicken. Weiter geht es mit dem Betreff (WICHTIG!!)

: Kein normaler Mensch benutzt mehr als ein Ausrufezeichen, und schon gar keine Grossbuchstaben. Das gilt als Schreien und ist äusserst unhöflich. Der Text ist sogar einigermassen korrekt geschrieben, da haben die Betrüger viel dazu gelernt. Was aber auffällt ist der Text: klicken Sie bitte hier

, so etwas würde eine seriöse Firma nie schreiben. Da würde eher so etwas stehen, wie melden Sie sich dazu in Ihrem Online-Banking an

, ohne Link, denn den sollten Sie selbst eingeben und nicht aus einer Mail nehmen. Wie man sieht, taucht der Link in der reinen Text-Ansicht nicht mal auf.

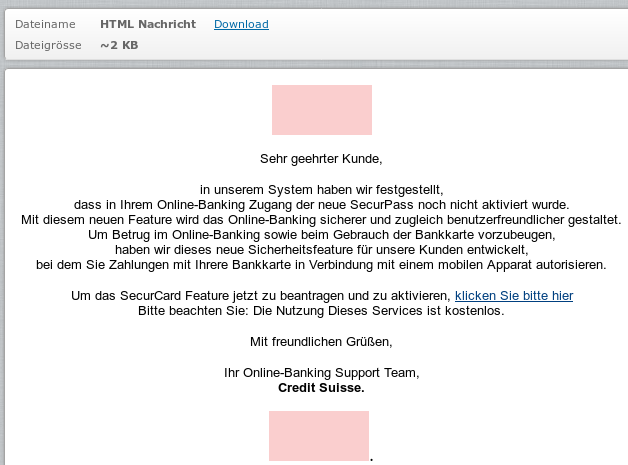

Schaut man die Mail dann doch in der HTML-Ansicht an, fällt die grauenvolle zentrierte Formatierung auf. Hier haben die Betrüger offensichtlich gepfuscht:

Wenn man aber doch mal hier

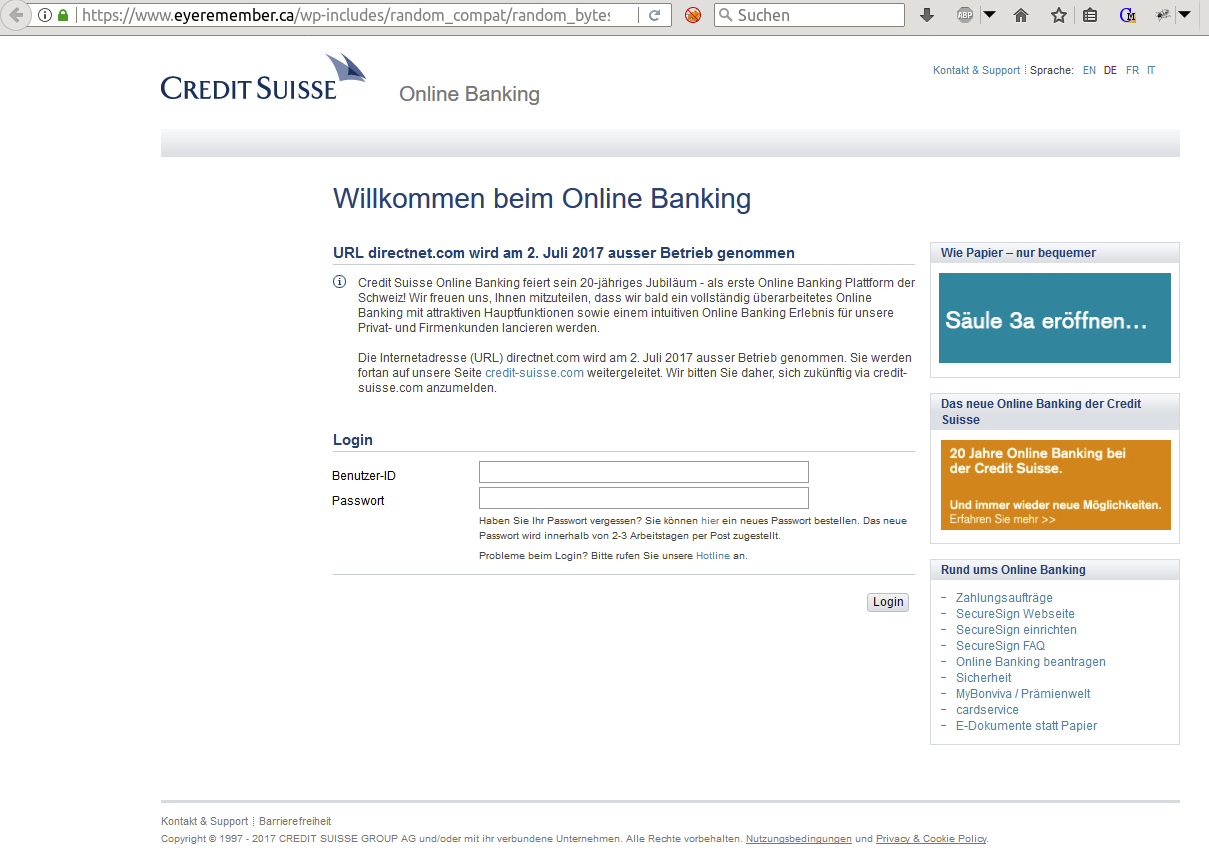

geklickt hat, dann kommt man auf die Adresse https://www.familylifepcc.net/wp-content/plugins/yet-another-related-posts-plugin/includes/phtmls/yarpp_meta_box_template_checkbox.php. Spätestens jetzt müssen alle Alarmglocken läuten. Offensichtlich ist da ein Server mit einer Sicherheitslücke in Betrieb, der von den Betrügern gehackt und für ihre Zwecke missbraucht wurde. Die Leute von familylifepcc.net wissen wahrscheinlich nicht mal, dass ihr Server missbraucht wird. Allerdings ist ihre Homepage dermassen grottenschlecht und dilettantisch aufgesetzt, dass es mich nicht wundert. Es gelang mir nicht mal, eine Kontaktadresse zu finden, die ich informieren könnte. Doch dort bleibt der Browser nicht, sondern er wird weiter umgeleitet nach https://www.eyeremember.ca/wp-includes/random_compat/random_bytes_libsodium_legacy/random_bytes_openssl/language=de/portal/1eb0b94fdc44b487bd2633fe122890b1MDViZjE1N2VkM2JlMjc5ZDUxODkwNWNlYWQwMjg3NzU=/lang=DE/auth_login.php, wobei wohl auch der Server von eyeremember.ca missbraucht wird, Aber auch da fehlt jegliche Kontaktmöglichkeit. Vielleicht wurden diese Server auch von den Betrügern mit Pseudoinhalten aufgesetzt.

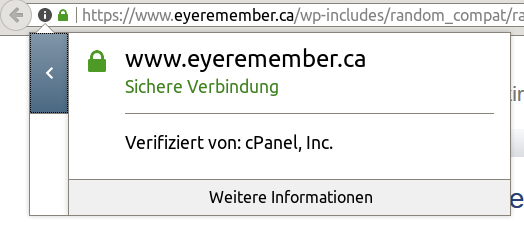

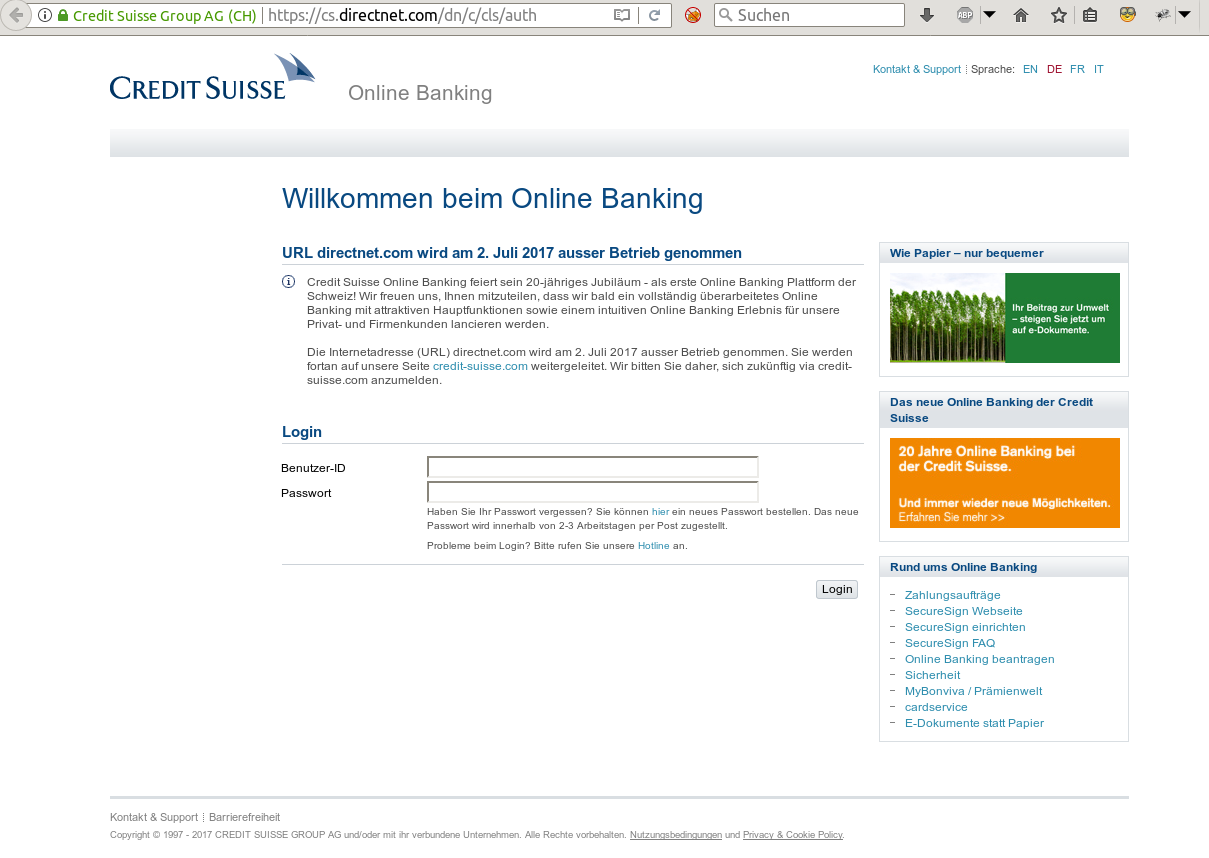

Die Seite, die am Ende angezeigt wird, sieht tatsächlich so aus, wie eine Seite der Credit-Suisse, denn von dort wurde sie gestohlen. Hier fallen drei Fehler auf, an denen man den Betrug erkennen kann: Erstens die URL, zweitens steht beim grünen Schloss links der URL nichts von «Credit-Suisse», es ist also kein Enhanced-Validation-Zertifikat, wie das im Bankenbereich üblich wäre. Drittens funktioniert auf der Seite kein einziger Link. Das einzige, was funktioniert ist das Formular. Danach kommst Du auf eine Seite, die noch mehr Informationen von Dir verlangt. Damit kann man Dich dann ausrauben.

Klickt man auf das (i) neben dem Schlösschen, dann auf den Pfeil >, zeigt sich, dass die Seite eindeutig nicht der Credit-Suisse gehört:

Zum Vergleich, so sieht die echte Webseite der Credit-Suisse aus:

Und so sehen die Informationen zum Zertifikat der Credit-Suisse aus:

Simples Beispiel Worldpay

Typische Masche: Man versucht Dich zu beunruhigen, indem man vorgibt, Du hättest etwas gekauft oder eine offene Rechnung, von der Du nichts weisst. Damit wollen sie Deine Verunsicherung und Neugierde wecken so, dass Du die Anhänge doch öffnest. Hier hat sich der Gauner viel weniger Mühe gegeben, das Erscheinungsbild in ASCII-Text-Ansicht ist offensichtlich dilettantisch. Ausserdem geht es nur darum, einen Anhang zu öffnen, der wohl einen Virus oder Trojaner enthält. Darauf sollte nun wirklich niemand mehr herein fallen:

Simples Beispiel: Booking.com

Auch hier genau dasselbe und völlig dilettantisch gemacht. Hinter dem Absender steckt: From: "Booking.com" <info@ckbsva.ru>, doch auch das kann gefälscht sein. Auch hier erkennt man den Betrug sofort, wenn man die HTML-Ansicht ausschaltet. So lausig arbeitet keine seriöse Firma.

Die HTML-Ansicht sieht allerdings auch nicht besser aus. Und irgendwie haben es diese unterentwickelten Banausen geschafft, dass die Zeile nie umbricht, weder in der HTML- noch in der Textansicht. Man muss das Fenster breit öffnen oder seitwärts scrollen:

Noch ein Beispiel: UPS

Sehr verbreitet sind auch angebliche Meldungen von Paketen, die bereit liegen würden. Auch hier ist der Betrug offensichtlich. Auch hier ist der Absender gefälscht. Die Dateiendung lautet hier .ace, das ist eine proprietäre Alternative zu .zip, also auch eine komprimierte Datei mit Schadsoftware darin:

Beispiel angeblicher Benzinkauf

Hier wird versucht Panik zu schüren, indem ein Kartenmissbrauch vorgegaukelt wird. Auch hier gilt: Gefälschter Absender, abnormales Anliegen, schlechtes Deutsch, komische Formulierung, seltsame Formatierung, Anhänge in MS-Word und ZIP statt PDF, keine detaillierten Informationen in der Mail, der «folgende Link» existiert nicht, warum sollte eine Tankstelle nach dem Tanken eine E-Mail verschicken, und woher sollte sie die Mailadresse haben, «Schell» erst noch falsch geschrieben, u.s.w. — offensichtlich ein Betrugsversuch:

Doch jetzt packt mich die Neugierde: Was ist in den Anhängen drin, warum gleich zwei davon? Die ZIP-Datei hat einen Interessanten Inhalt, hier wurde der Schadcode extra für Apple-User in eine Max OSX App-Datei verpackt, folglich ist die MS-Word-Datei, um die Windowsnutzer zu infiltrieren, und die ZIP-Datei für die Mac-Anwender, die genauso aufpassen müssen, was sie klicken:

Das MS-Word-Dokumet ist ebenfalls absolut dilletantisch gemacht, was nicht so schlimm ist, denn der Virus oder Trojaner installiert sich bereits beim Öffnen des Dokuments. Selbstverständlich ist die eingescannte Quittung auch bei genauem hinschauen und vergrössern nicht lesbar:

31.07.2018: Betrügerische Swisscomrechnung

Vorgestern erhielt ich diese erstaunlich echt aussehende Mail mit einer angeblichen Swisscomrechnung. Alle Links ausser «Rechnung einsehen» gehen tatsächlich zu Swisscom. Man kann hier den Betrug sofort erkennen anhand von zwei Merkmalen: Die Absendeadresse der Mail ist nicht Swisscom (das zeigt Dir Outlook nicht an, aber man verwendet auch nicht Outlook), sondern waithe@amazingmichigan.com und der Link auf «Rechnung einsehen» geht nach http://amazingmichigan.com/partners. Klickt man, wird man umgeleitet auf https://swisscomc.com/online.php. Da ich gemäss meiner Empfehlung Javascript mit dem Firefoxplugin NoScript unterbunden habe, sehe ich nur eine weisse Seite. Du siehst, wenn Du Dich richtig verhältst, und Javascript nur für ausgewählte Seiten zulässt, bist Du recht gut geschützt. Auch hier zeigt die Textansicht der Mail die Fehler und Unerfahrenheit der Betrüger, vor allem fehlen in der Textansicht sämtliche URLs:

Wer Swisscomkunde und daher unsicher ist, ob die Rechnung echt ist, kann Swisscom anrufen oder sich einfach selbst in seinem Nutzerkonto bei Swisscom anmelden. Klicke aber niemals auf einen Link in der Mail, gib die URL auch nie bei Google ein (bei manchen erscheint Google als Eingabefeld in der Mitte des Browsers), sondern immer nur in der Adressleiste ganz oben im Browser.